Chiffrement et preuve

Le chiffrement, l'authentification et la preuve

Notions théoriques

Chiffrement

Le chiffrement est une technique qui permet de rendre un message ou des données illisibles pour toute personne qui n'a pas la clé de déchiffrement. Il existe deux types principaux de chiffrement :

-

Chiffrement symétrique : Le même code, ou clé, est utilisé pour chiffrer et déchiffrer le message. Un exemple courant est le chiffrement AES.

-

Chiffrement asymétrique : Deux clés sont utilisées, une pour chiffrer le message (clé publique) et une autre pour le déchiffrer (clé privée). Un exemple courant est le chiffrement RSA.

Authentification

L'authentification est le processus qui permet de vérifier l'identité d'un utilisateur, d'un ordinateur ou d'un système. Il existe plusieurs techniques d'authentification, parmi lesquelles :

-

Authentification multiforme : Elle utilise deux ou plusieurs méthodes d'authentification différentes pour vérifier l'identité de l'utilisateur. Par exemple, un mot de passe et une empreinte digitale.

-

Authentification par clé : Elle utilise une clé secrète pour authentifier l'utilisateur. Par exemple, une clé SSH.

-

Authentification SSO (Single Sign-On) : Elle permet à l'utilisateur de se connecter à plusieurs systèmes ou applications avec un seul identifiant.

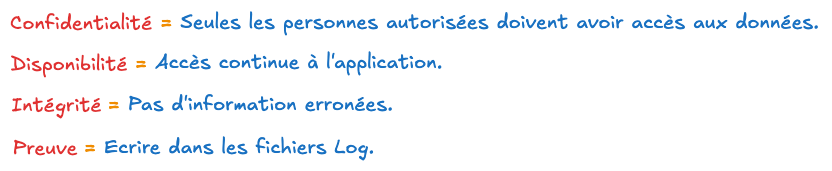

Preuve

La preuve en cybersécurité est une trace ou un enregistrement qui atteste d'une action ou d'un événement.

Les journaux système (logs) sont un exemple de preuve.

Exemple pratique

Imaginons que vous travaillez sur un projet de développement d'une application Web pour une entreprise.

L'application doit gérer des données sensibles des clients, comme leurs informations de carte de crédit. Vous devez donc veiller à la sécurité de ces données.

-

Pour cela, vous pouvez utiliser le chiffrement pour protéger les données. Lorsqu'un client entre ses informations de carte de crédit, vous pouvez utiliser le chiffrement asymétrique pour chiffrer ces informations avant de les envoyer sur le réseau. Vous utilisez la clé publique de l'entreprise pour chiffrer les données, et seule l'entreprise, avec sa clé privée, peut les déchiffrer.

-

Ensuite, pour vérifier l'identité du client lorsqu'il se connecte à l'application, vous pouvez utiliser une authentification multiforme. Par exemple, après avoir entré son mot de passe, le client pourrait recevoir un code par SMS sur son téléphone, qu'il doit ensuite entrer sur le site pour confirmer son identité.

-

Enfin, pour garder une trace de toutes les actions réalisées sur l'application, vous pouvez utiliser des logs. Chaque fois qu'une action est réalisée, comme une connexion, une déconnexion ou une transaction, vous pouvez enregistrer cette action dans un log, avec l'heure et la date. Ces logs peuvent servir de preuve en cas de problème de sécurité ou de litige avec un client.

Test de mémorisation/compréhension

Synthèse à retenir

| Termes | Définition à rédiger avec le plus de détails possibles |

|---|---|

| Chiffrement | |

| Chiffrement symétrique | |

| Chiffrement asymétrique | |

| Authentification | |

| Authentification multiforme | |

| Authentification par clé | |

| Authentification SSO | |

| Preuve |

Une solution

Vous devez être connecté pour voir le contenu.