L'OWASP

L'OWASP, ou Open Web Application Security Project, est un organisme à but non lucratif qui œuvre pour améliorer la sécurité des logiciels.

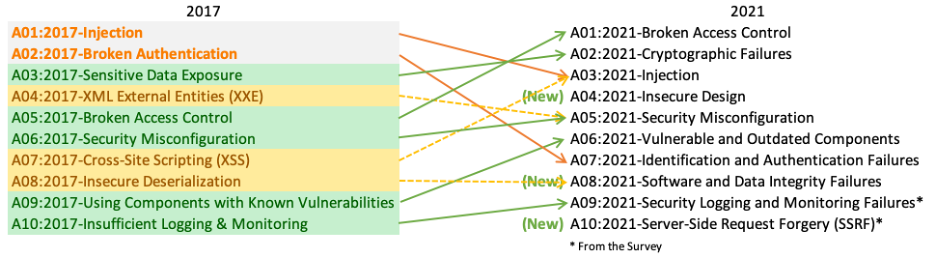

Chaque année, l'OWASP publie une liste des 10 vulnérabilités les plus critiques rencontrées dans les applications Web, appelée : Top 10 de l'OWASP.

Le top 10 de l'OWASP

Le top 10 de l'OWASP est très utilisée par les professionnels de la sécurité pour évaluer et améliorer la sécurité de leurs applications.

Voici le Top 10 de l'OWASP de 2021 :

-

Contrôles d'accès défaillants : Il s'agit de failles qui permettent à des utilisateurs non autorisés d'accéder à certaines fonctionnalités ou données.

-

Défaillances cryptographiques : Ce point concerne les erreurs de mise en œuvre de la cryptographie qui peuvent conduire à une divulgation d'informations sensibles.

-

Injection : Les attaques par injection se produisent lorsque des données non fiables sont envoyées à un interpréteur dans le cadre d'une commande ou d'une requête.

-

Conception non sécurisée : Cette nouvelle catégorie englobe les erreurs de conception qui rendent l'application vulnérable.

-

Mauvaise configuration de sécurité : Cela inclut les configurations par défaut non sécurisées, les configurations incomplètes ou les erreurs de configuration.

-

Composants vulnérables et obsolètes : L'utilisation de composants avec des vulnérabilités connues peut rendre l'application vulnérable aux attaques.

-

Identification et authentification de mauvaise qualité : Les systèmes d'authentification et de session mal conçus peuvent permettre à un attaquant de compromettre les mots de passe, les clés ou les jetons de session.

-

Manque d'intégrité des données et du logiciel : Cette catégorie couvre les vulnérabilités qui permettent à un attaquant de modifier les données ou le logiciel.

-

Carence des systèmes de contrôle et de journalisation : L'absence de surveillance et de journalisation adéquates peut empêcher la détection d'activités malveillantes.

-

Falsification de requête côté serveur : Cette nouvelle catégorie couvre les attaques qui forcent le serveur à traiter des requêtes non autorisées.

Le top 10 de l'OWASP pour les LLM

L'OWASP a également publié un top 10 des risques liés aux grands modèles de langage (LLM) comme ChatGPT. Voici les principaux risques identifiés :

-

Données d'entraînement biaisées ou malveillantes : Les LLM peuvent apprendre des biais ou des informations incorrectes à partir de leurs données d'entraînement.

-

Fuite d'informations sensibles : Les LLM peuvent involontairement divulg uer des informations sensibles présentes dans leurs données d'entraînement.

-

Utilisation malveillante : Les LLM peuvent être utilisés pour générer du contenu malveillant, comme des deepfakes ou des campagnes de désinformation.

-

Manque de transparence : Il peut être difficile de comprendre comment un LLM prend ses décisions, ce qui complique l'identification des erreurs ou des biais.

-

Problèmes de sécurité liés à l'API : Les API utilisées pour accéder aux LLM peuvent présenter des vulnérabilités de sécurité.

-

Dépendance excessive : Une dépendance excessive aux LLM peut entraîner une perte de compétences humaines et une diminution de la pensée critique.

-

Problèmes de confidentialité : L'utilisation des LLM peut soulever des préoccupations en matière de confidentialité, notamment en ce qui concerne la collecte et le traitement des données utilisateur.

-

Problèmes de propriété intellectuelle : L'utilisation des LLM peut soulever des questions de propriété intellectuelle, notamment en ce qui concerne le contenu généré par les modèles.

-

Problèmes éthiques : L'utilisation des LLM soulève des questions éthiques, notamment en ce qui concerne la responsabilité et la transparence.

-

Réglementation et conformité : Les LLM peuvent être soumis à des réglementations et des exigences de conformité, qui peuvent varier selon les juridictions.

https://genai.owasp.org/llm-top-10/