Introduction

Le plan blanc - Saison 1

Les méthodes d'attaques, en cybersécurité, sont diverses et évoluent constamment pour exploiter les vulnérabilités des systèmes informatiques. Voici une liste non exhaustive des principales méthodes d'attaques utilisées par les cybercriminels :

Le phishing

VÉRIFIEZ TOUJOURS L’EXPÉDITEUR ET LES LIENS AVANT DE CLIQUER OU DE PARTAGER DES INFORMATIONS SENSIBLES.

Le phishing, ou hameçonnage, est une technique utilisée par des cybercriminels pour tromper leurs victimes et leur soutirer des informations sensibles, comme des identifiants de connexion ou des données bancaires. Il se présente souvent sous la forme de faux e-mails, SMS ou pages web imitant des organismes de confiance (banques, hôpitaux, administrations) afin de pousser la personne ciblée à cliquer sur un lien frauduleux ou à télécharger une pièce jointe infectée.

Pour s’en prémunir, 2 réflexes sont essentiels : vérifier systématiquement l’expéditeur et l’adresse des liens avant de cliquer, même si le message semble urgent ou crédible, et ne jamais communiquer d’informations sensibles par e-mail ou SMS, car les organismes officiels ne les demandent pas par ce biais. En adoptant ces gestes simples, on réduit considérablement les chances de tomber dans le piège.

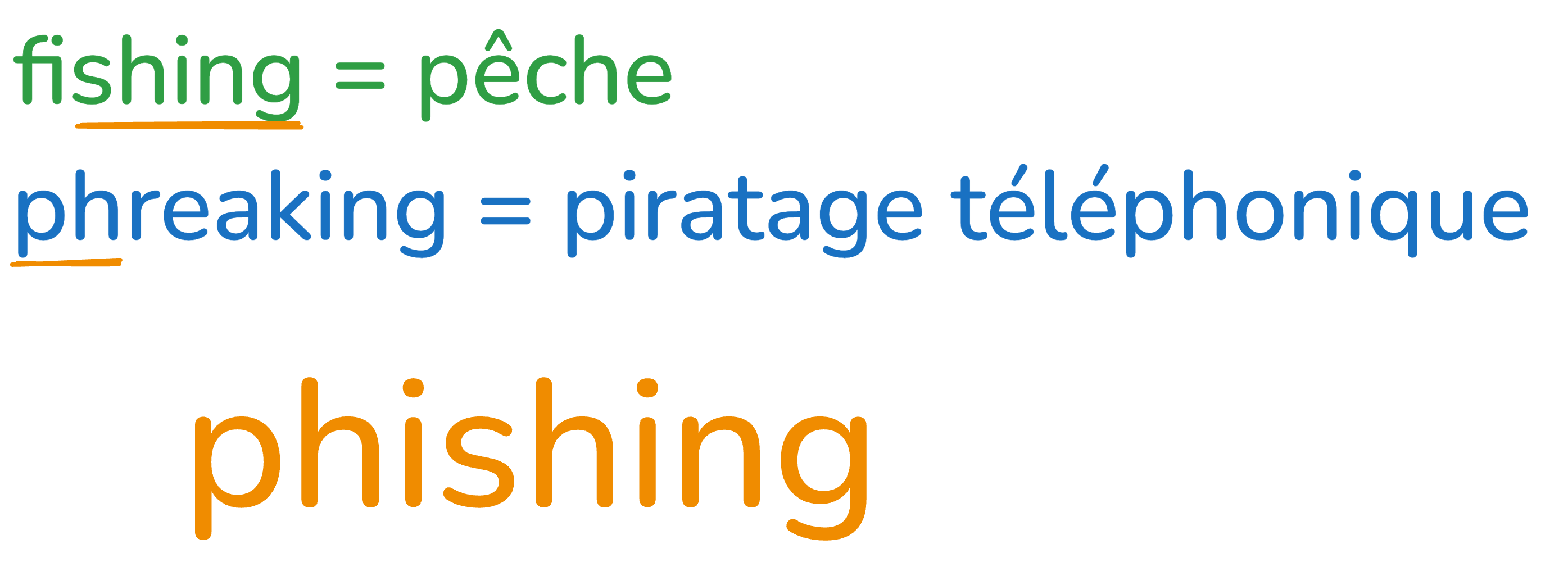

Phishing combine 2 notions

Phishing décrit l’action de « pêcher » des informations sensibles en utilisant un appât (leurre), exactement comme on pêche un poisson.

Phishing est un mot-valise volontairement déformé :

- visuellement proche de fishing → la métaphore de la pêche à la ligne avec un hameçon est très forte

- avec un ph au début pour marquer l’appartenance à la culture hacker de l’époque (influence directe du mot phreaking très utilisé dans les années 90 sur AOL, BBS, etc.)

C’est pour cela qu’en français on parle très justement d’hameçonnage : le mot traduit parfaitement la technique + la métaphore animale.

Le piggybacking

TOUJOURS VÉRIFIER LES ACCÈS AUX BÂTIMENTS ET NE PAS LAISSER ENTRER QUELQU’UN QUI VOUS SUIT SANS AUTORISATION.

Le piggy backing est une méthode d’intrusion physique dans laquelle une personne non autorisée profite du passage d’un employé légitime pour pénétrer dans un bâtiment sécurisé. Souvent, l’intrus suit de près une personne munie d’un badge ou d’une carte d’accès, comptant sur la politesse ou l’inattention de celle-ci pour franchir une porte sécurisée sans contrôle. Cette technique peut permettre à un individu malveillant d’accéder à des zones sensibles, d’y voler des données ou du matériel, voire de compromettre la sécurité globale du système d’information.

Pour s’en prémunir, 2 réflexes sont essentiels : ne jamais tenir la porte à quelqu’un sans badge visible ou autorisation claire, même si la situation semble pressée ou familière, et signaler immédiatement toute tentative suspecte au service de sécurité ou à un responsable. Ces gestes simples permettent de protéger les locaux, les données et l’ensemble du personnel contre des intrusions discrètes mais dangereuses.

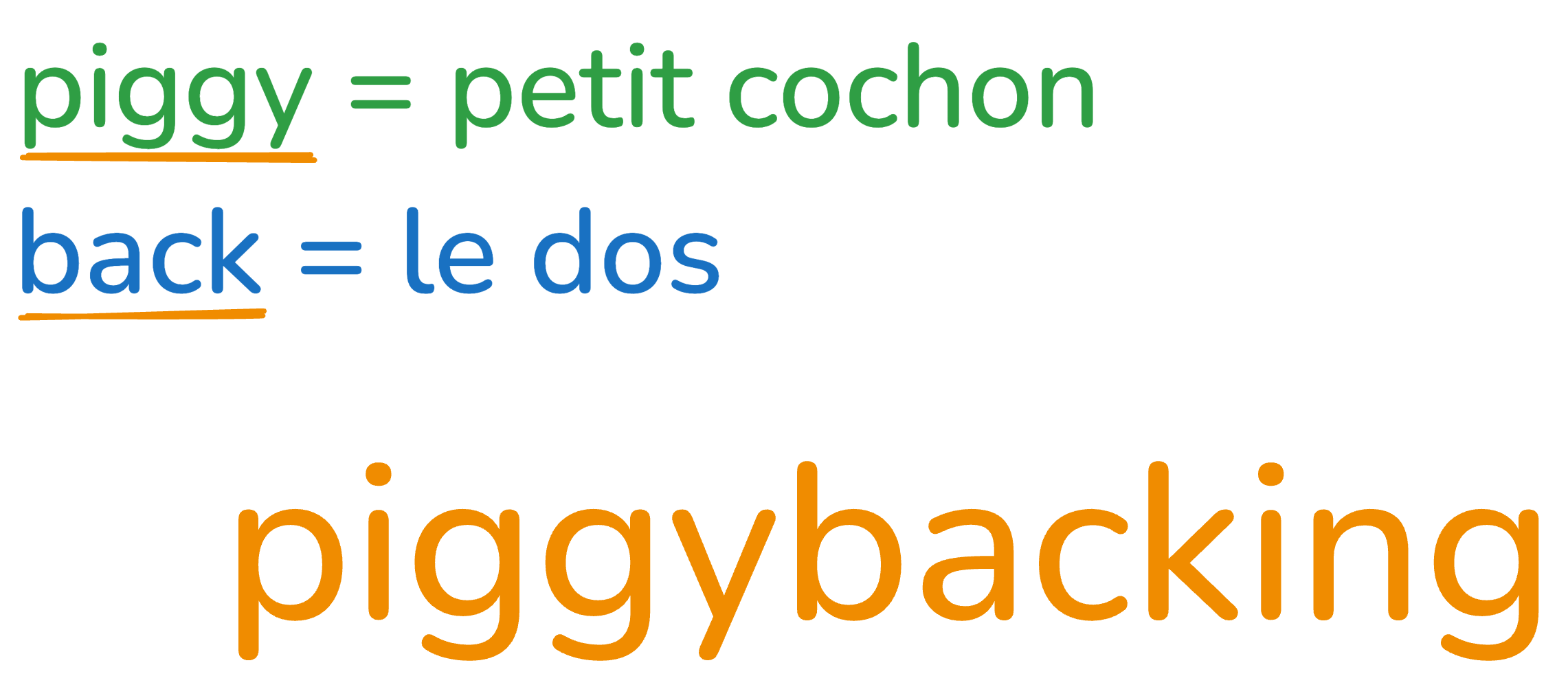

Piggybacking combine 2 notions

- piggy → un petit cochon.

- back → le dos, qui sert de point d'appui pour se déplacer.

Ensemble, piggybacking décrit l'action de monter sur le dos de quelqu'un pour avancer sans fournir d'effort propre.

Quand on transpose cela au numérique, on parle alors de s'appuyer sur une connexion ou une autorisation existante (légitime ou non) pour accéder à un réseau ou un service, en utilisant les ressources d'autrui (par exemple, utiliser le Wi-Fi d'un voisin ou exploiter une session active).

Le quishing

NE SCANNEZ JAMAIS UN QR CODE DONT LA SOURCE N’EST PAS SÛRE.

Le quishing est une forme de phishing qui exploite les QR codes pour piéger les utilisateurs. En scannant un code malveillant, la victime est redirigée vers un faux site imitant un service officiel (banque, messagerie, plateforme de santé…) afin de dérober ses identifiants ou d’inciter au téléchargement d’un logiciel malveillant. Comme le QR code semble anodin et pratique, il contourne facilement la vigilance et incite à une action rapide, ce qui en fait une méthode de plus en plus utilisée par les cybercriminels.

Pour s’en protéger, 2 réflexes sont essentiels : vérifier la provenance du QR code avant de le scanner (par exemple, privilégier ceux affichés sur des supports officiels ou connus), et contrôler attentivement l’adresse du site qui s’ouvre après le scan, afin de s’assurer qu’il s’agit bien de l’URL légitime. Ces gestes simples permettent de profiter des QR codes en toute sécurité sans tomber dans le piège du quishing.

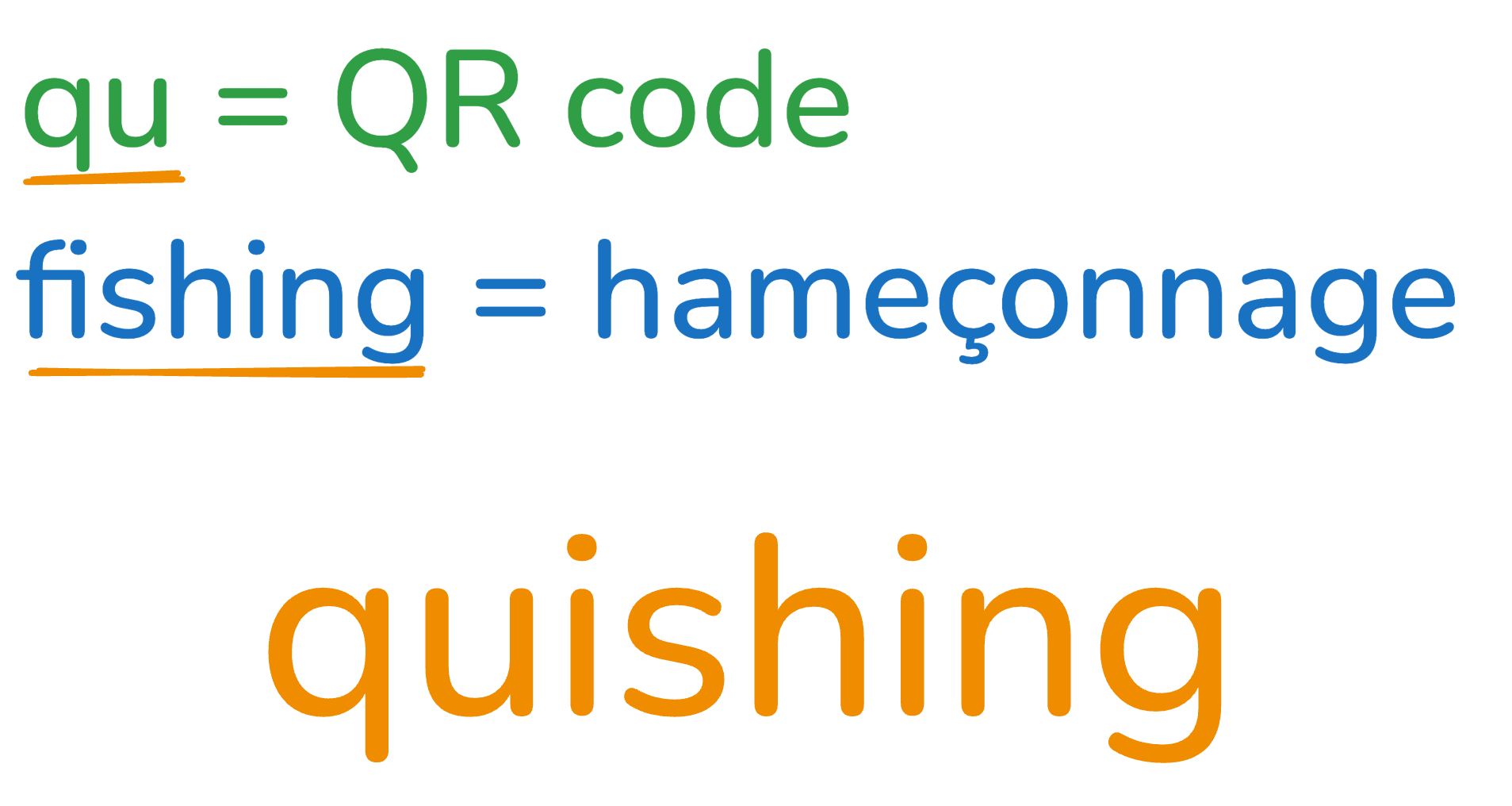

Quishing combine 2 notions

- qu → un QR code.

- phishing → l'« hameçonnage », la technique frauduleuse visant à dérober des informations personnelles.

Ensemble, quishing désigne l'attaque qui consiste à camoufler une tentative d'hameçonnage derrière un code QR.

Quand on transpose cela au numérique, on parle alors de piéger l'utilisateur pour qu'il scanne un code compromis, ce qui le redirige automatiquement vers une page de connexion frauduleuse ou un site malveillant (au lieu du service attendu).

Le tailgating

FERMEZ TOUJOURS VOS SESSIONS ET VERROUILLEZ VOTRE POSTE QUAND VOUS VOUS ABSENTEZ.

Le tailgating numérique, ou détournement de session, consiste pour un attaquant à exploiter une session laissée ouverte ou à s’approprier les informations de connexion d’un utilisateur. Cela lui permet d’accéder directement aux ressources et aux données comme s’il était l’utilisateur légitime. Dans un contexte hospitalier ou professionnel, ce type d’attaque peut avoir des conséquences graves : accès aux dossiers patients, vol d’informations confidentielles ou actions frauduleuses réalisées sous l’identité d’un employé.

Pour s’en prémunir, 2 réflexes sont essentiels : se déconnecter systématiquement des applications sensibles et verrouiller son ordinateur dès que l’on s’absente, et éviter d’utiliser des réseaux publics ou non sécurisés pour accéder à des services professionnels, afin de limiter le vol de cookies ou d’identifiants. Ces pratiques simples réduisent fortement les opportunités d’un attaquant d’exploiter une session active.

Tailgating combine 2 notions

- tail → « celui qui suit derrière » (une « queue » de personnes ou de véhicules).

- gating → « passer par la porte (gate) ».

Ensemble, tailgating décrit l’action de suivre quelqu’un de près pour franchir la même porte d’accès.

Quand on transpose cela au numérique, on parle alors de suivre la session légitime pour franchir la même « porte » digitale (réseau, service, application, etc.).

Le spear phishing

MÉFIEZ-VOUS DES MESSAGES INATTENDUS MÊME PERSONNALISÉS ET VÉRIFIEZ TOUJOURS LEUR AUTHENTICITÉ.

Le spear phishing est une forme de phishing ciblé dans laquelle un attaquant personnalise son message pour tromper une victime précise. Contrairement au phishing classique, qui envoie des courriels massifs et génériques, le spear phishing utilise des informations personnelles ou professionnelles (nom, fonction, collègues, projets en cours) pour paraître crédible. Cette approche augmente considérablement les chances que la victime clique sur un lien frauduleux ou transmette des données sensibles, ce qui en fait une menace redoutable dans les organisations, notamment dans le secteur hospitalier.

Pour s’en prémunir, 2 réflexes sont essentiels : analyser avec attention les messages inhabituels, même s’ils semblent venir d’un contact de confiance, et ne jamais ouvrir de pièces jointes ni cliquer sur des liens sans avoir vérifié la source par un autre canal (téléphone, messagerie interne, etc.). Ces gestes simples permettent de déjouer les attaques les plus personnalisées et de protéger efficacement ses données.

Spear phishing combine 2 notions

- spear → la « lance » qui vise une cible précise

- phishing → l'« hameçonnage », la technique frauduleuse visant à dérober des informations en leurrant la victime.

Ensemble, spear phishing décrit l'action de cibler un individu spécifique avec une attaque d'hameçonnage, comme si on lui lançait un harpon au lieu de lancer un large filet.

Quand on transpose cela au numérique, on parle alors d'une attaque personnalisée (et non massive), où le fraudeur utilise des informations collectées sur sa victime (nom, poste, relations) pour concevoir un message trompeur d'une grande crédibilité.

Quiz de révision

Autres méthodes d'attaques courantes

- Les attaques par ransomware : Chiffrement des données de la victime et demande de rançon pour les déchiffrer.

- Les attaques par déni de service distribué (DDoS) : Surcharge des serveurs pour les rendre indisponibles.

- Les attaques par injection SQL : Exploitation des vulnérabilités des bases de données via des requêtes malveillantes.

- Les attaques Man-in-the-Middle (MitM) : Interception et modification des communications entre deux parties.

- Les attaques par force brute : Tentatives répétées pour deviner des mots de passe ou des clés de chiffrement.

- Les attaques par exploitation de vulnérabilités zero-day : Exploitation de failles inconnues des développeurs.

- Les attaques par hameçonnage vocal (vishing) : Utilisation de techniques d'ingénierie sociale via des appels téléphoniques pour obtenir des informations sensibles.

- Les attaques par SMS (smishing) : Envoi de messages texte frauduleux pour inciter les utilisateurs à divulguer des informations ou à cliquer sur des liens malveillants.

- Les attaques par compromission de la chaîne d'approvisionnement : Ciblage des fournisseurs ou des partenaires pour infiltrer une organisation via des logiciels ou des matériels compromis.

- Les attaques par exploitation de l'IA : Utilisation de techniques d'intelligence artificielle pour automatiser les attaques ou contourner les systèmes de défense basés sur l'IA.

- etc.