Typologie des risques

En cybersécurité, comprendre les risques permet de mieux protéger les systèmes et les données.

Comprendre le risque

De la vulnérabilité à l’impact

Vulnérabilité

C'est une faiblesse dans un système qui pourrait être exploitée pour provoquer des dommages.

Une vulnérabilité n’est pas dangereuse en soi, mais elle peut être exploitée par une menace.

Exemples :

- Imaginez une fenêtre ouverte dans votre maison, c'est une vulnérabilité car un voleur pourrait l'utiliser pour entrer.

- Un site Web qui n’utilise pas HTTPS a une vulnérabilité, car les échanges de données ne sont pas chiffrés.

Menace

C'est ce qui pourrait exploiter une vulnérabilité.

Les menaces peuvent être intentionnelles (pirates informatiques, malwares) ou accidentelles (erreurs humaines, pannes).

Exemples :

- Un voleur qui repère la fenêtre ouverte est une menace.

- Un hacker qui intercepte les données d’un site non sécurisé représente une menace.

Risque

C'est la combinaison de la vulnérabilité et de la menace.

Un risque est la possibilité que des dommages se produisent si une menace exploite une vulnérabilité.

Exemples :

- Si le voleur entre par la fenêtre ouverte, le risque est que des objets soient volés.

- Si un hacker vole des identifiants de connexion sur un site non sécurisé, le risque est que des comptes utilisateurs soient compromis.

Si une menace exploite une vulnérabilité, alors un risque devient réel.

L’évaluation du risque permet d’anticiper et de réduire les dommages potentiels.

Impact

L’impact correspond aux conséquences d’un risque qui se réalise. Il peut affecter un système informatique, une entreprise ou des utilisateurs.

Plus l’impact est important, plus les dommages causés par le risque sont graves.

L’impact peut être de plusieurs types :

- Technique : perte de données, panne de serveur, corruption de fichiers.

- Financier : coûts de réparation, perte de revenus, amendes légales.

- Réputationnel : perte de confiance des clients, mauvaise image publique.

- Légal : sanctions pour non-respect des réglementations (ex : RGPD).

Exemples :

- Si un voleur entre par une fenêtre ouverte et vole un objet de valeur, l’impact est une perte financière et un sentiment d’insécurité.

- Si un hacker vole des identifiants bancaires, l’impact peut être une fraude financière et une perte de confiance des clients envers la banque.

- Si une entreprise subit une attaque par ransomware, l’impact peut être une paralysie de ses activités et une perte de données critiques.

Un impact élevé peut mettre en péril la survie d’une entreprise ou causer des dommages irréversibles.

L’analyse de l’impact permet de prioriser les mesures de protection et de réponse aux incidents.

Évaluation des risques

Vraisemblance

La vraisemblance (ou probabilité) représente la chance qu’un risque se réalise.

Plus une vulnérabilité est facile à exploiter, plus la vraisemblance est élevée.

Certains facteurs influencent la vraisemblance :

- Accessibilité : Une vulnérabilité exposée sur Internet est plus susceptible d’être exploitée.

- Popularité : Plus un logiciel est utilisé, plus il est ciblé par les pirates.

- Motivation des attaquants : Un système contenant des données sensibles attire davantage les cybercriminels.

- Fréquence des attaques : Certaines menaces, comme le phishing, sont très courantes.

Exemples :

- Une maison avec une porte non verrouillée dans un quartier à forte criminalité a une forte vraisemblance d’être cambriolée.

- Une entreprise qui n’a pas mis à jour son serveur depuis plusieurs années a une forte vraisemblance d’être attaquée par des hackers.

- Un site Web populaire mais mal sécurisé est une cible fréquente pour les cyberattaques.

Une forte vraisemblance signifie qu’un risque a de grandes chances de se produire.

Réduire la vraisemblance passe par des mises à jour régulières, des configurations sécurisées et une surveillance active.

Gravité

La gravité d’un risque correspond à l’ampleur des dommages qu’il peut causer.

Plus l’impact est critique, plus la gravité est élevée.

Certains critères influencent la gravité d’un risque :

- Nature des données concernées : Une fuite de données personnelles est plus grave qu’une simple panne.

- Ampleur des dommages : Un incident touchant un seul utilisateur est moins grave qu’un incident affectant une entreprise entière.

- Conséquences financières et légales : Une attaque entraînant des pertes financières ou des sanctions réglementaires a une gravité élevée.

Exemples :

- Perdre un mot de passe d’un compte de jeu vidéo a une gravité faible.

- Une panne de serveur empêchant une entreprise de fonctionner pendant plusieurs jours a une gravité élevée.

- Une attaque contre un hôpital bloquant l’accès aux dossiers médicaux des patients a une gravité critique.

Une gravité élevée peut entraîner des pertes irrécupérables et des conséquences désastreuses.

L’évaluation de la gravité aide à hiérarchiser les risques et à concentrer les efforts de protection sur les plus critiques.

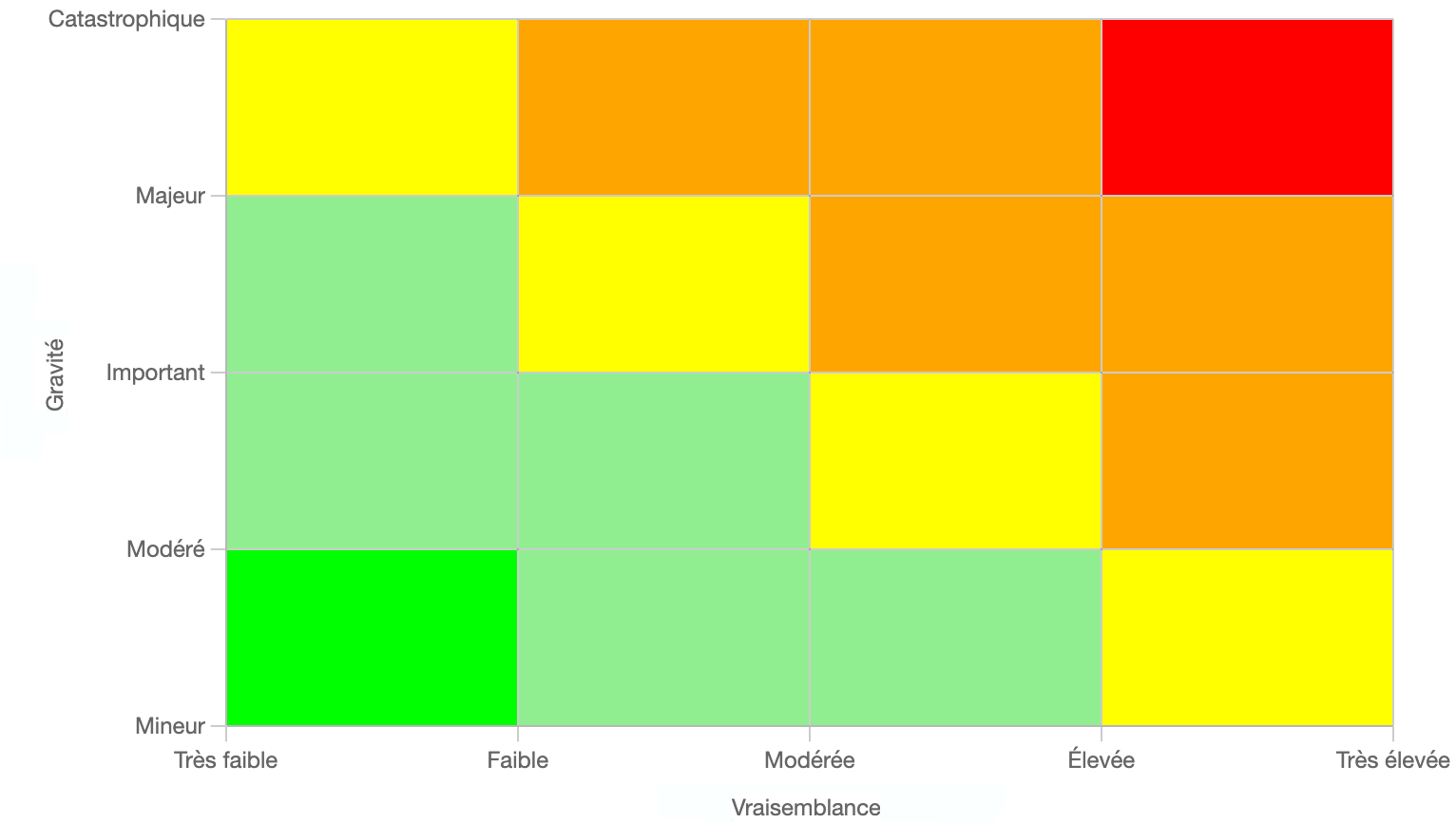

Le graphique de l'évaluation des risques

Parmi ses nombreux outils, l'ANSSI dispose d'un graphique de l'évaluation des risques qui permet de visualiser :

- la probabilité d'un risque (vraisemblance) sur l'axe des abscisses

- et l'impact qu'il aurait s'il se produisait (gravité) sur l'axe des ordonnées.

Exemple pratique

Analyse d'une attaque par phishing

Scénario

Un employé d’une entreprise reçoit un email qui semble provenir de son service informatique.

L’email lui demande de cliquer sur un lien et de saisir ses identifiants pour une mise à jour de sécurité.

Étapes d’analyse

- Vulnérabilité : L’employé n’est pas formé aux attaques de phishing et ne sait pas reconnaître un email frauduleux.

- Menace : Un pirate envoie un faux email pour voler des identifiants.

- Risque : L’employé saisit ses identifiants sur un faux site, permettant au pirate d’accéder au réseau de l’entreprise.

- Vraisemblance : Élevée, car les attaques de phishing sont fréquentes et souvent bien conçues.

- Gravité : Élevée, car un pirate avec un accès interne peut voler des données sensibles ou installer un malware.

- Impact : L’entreprise subit un vol de données confidentielles, entraînant une perte financière, une atteinte à sa réputation et éventuellement des sanctions légales en cas de non-conformité au RGPD.

Mesures de protection

✔️ Former les employés à détecter les emails frauduleux.

✔️ Activer l’authentification à deux facteurs (2FA) pour limiter les accès non autorisés.

✔️ Mettre en place un filtre anti-phishing pour bloquer les emails suspects.

✔️ Surveiller les connexions anormales sur le réseau.