Le triangle CIA

Confidentialité, Intégrité, Disponibilité

Notions théoriques

Le modèle CIA (Confidentialité, Intégrité, Disponibilité) est un concept fondamental en cybersécurité qui définit 3 piliers essentiels pour protéger les données et les systèmes informatiques.

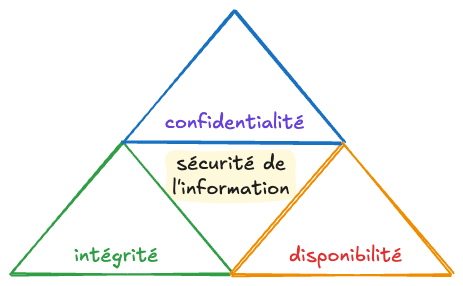

Le triangle CIA

Le modèle CIA est souvent représenté sous forme d'un triangle (appelé le triangle CIA) où chaque côté représente un pilier de la sécurité.

Le modèle CIA est un cadre fondamental en cybersécurité qui repose sur 3 principes clés pour garantir la protection des systèmes et des données :

-

Confidentialité (Confidentiality) → Empêcher l'accès non autorisé aux données.

-

Intégrité (Integrity) → Garantir que les données ne sont pas modifiées ou altérées sans autorisation.

-

Disponibilité (Availability) → Assurer que les systèmes et les données sont accessibles aux utilisateurs légitimes quand ils en ont besoin.

Extension du modèle CIA

Certains experts ajoutent un 4ème principe clé :

- la Preuve (Accountability) pour garantir la traçabilité des actions sur un système.

Cela permet de savoir qui a fait quoi et quand, ce qui est crucial pour les audits et les enquêtes en cas d'incident.

1. Confidentiality

La confidentialité garantit que seules les personnes autorisées peuvent accéder aux informations. Elle repose sur des mécanismes comme :

- Le chiffrement : transformation des données pour les rendre illisibles sans clé (ex : AES, RSA).

- Le contrôle d'accès : restriction des accès selon les rôles des utilisateurs.

- L'authentification : vérification de l'identité des utilisateurs (ex : mot de passe, biométrie, 2FA).

Exemples d'attaques impactant la confidentialité :

- Interception de données (ex : attaque Man-in-the-Middle).

- Vol de mots de passe (ex : phishing).

2. Integrity

L’intégrité assure que les données ne sont ni modifiées ni corrompues de manière non autorisée. Elle repose sur :

- Les fonctions de hachage (ex : SHA-256, bcrypt) pour vérifier l'intégrité des fichiers et des messages.

- Les signatures numériques pour authentifier l'origine et l'intégrité d’un document.

- Les contrôles d’accès pour empêcher les modifications non autorisées.

Exemples d'attaques impactant l'intégrité :

- Modification de données (ex : injection SQL, altération de fichiers).

- Corruption de bases de données par des attaques internes ou externes.

3. Availability

La disponibilité garantit que les systèmes et les données restent accessibles aux utilisateurs autorisés en permanence. Elle repose sur :

- Les sauvegardes régulières pour restaurer les données en cas d’attaque ou de panne.

- Les protections contre les attaques DDoS (ex : pare-feu, systèmes anti-DDoS).

- La redondance des systèmes (ex : serveurs de secours, RAID).

Exemples d'attaques impactant la disponibilité :

- Attaques DDoS : surcharge des serveurs pour les rendre inaccessibles.

- Pannes matérielles : absence de redondance ou de sauvegarde.

DIC en français

En français, le fameux "triangle CIA" de la sécurité de l'information (Confidentiality, Integrity, Availability) est généralement appelé DIC, pour Disponibilité, Intégrité et Confidentialité.

Parfois, un quatrième pilier est ajouté : la preuve (ou traçabilité), ce qui donne alors DICP (Disponibilité, Intégrité, Confidentialité, Preuve) ou DICT (Disponibilité, Intégrité, Confidentialité, Traçabilité). Ce dernier critère vise à garantir que toutes les actions et modifications sont traçables, renforçant ainsi la sécurité globale des systèmes d'information.

Ajouter sigle français critères DIC (confidentialité, intégrité et disponibilité) dans Triangle CIA

Exemple pratique

Mise en application du modèle CIA dans un site Web

Imaginons que nous gérons un site e-commerce.

Voici comment nous appliquons le modèle CIA :

-

Confidentialité

- Les mots de passe des utilisateurs sont stockés avec un hachage sécurisé (bcrypt).

- Le site utilise HTTPS avec un certificat SSL/TLS pour chiffrer les communications.

- L’accès à l’interface d’administration est restreint par une authentification forte (2FA).

-

Intégrité

- Chaque commande passée est enregistrée avec une signature numérique pour éviter la falsification.

- Les fichiers du site sont surveillés par un système de détection d’altération.

- Une base de données en lecture seule est utilisée pour éviter les modifications non autorisées.

-

Disponibilité

- Un système de sauvegarde automatique est mis en place pour récupérer les données en cas de panne.

- Un pare-feu et un système anti-DDoS protègent le site contre les attaques visant à le rendre inaccessible.

- Un serveur de secours est prêt à prendre le relais en cas de panne du serveur principal.